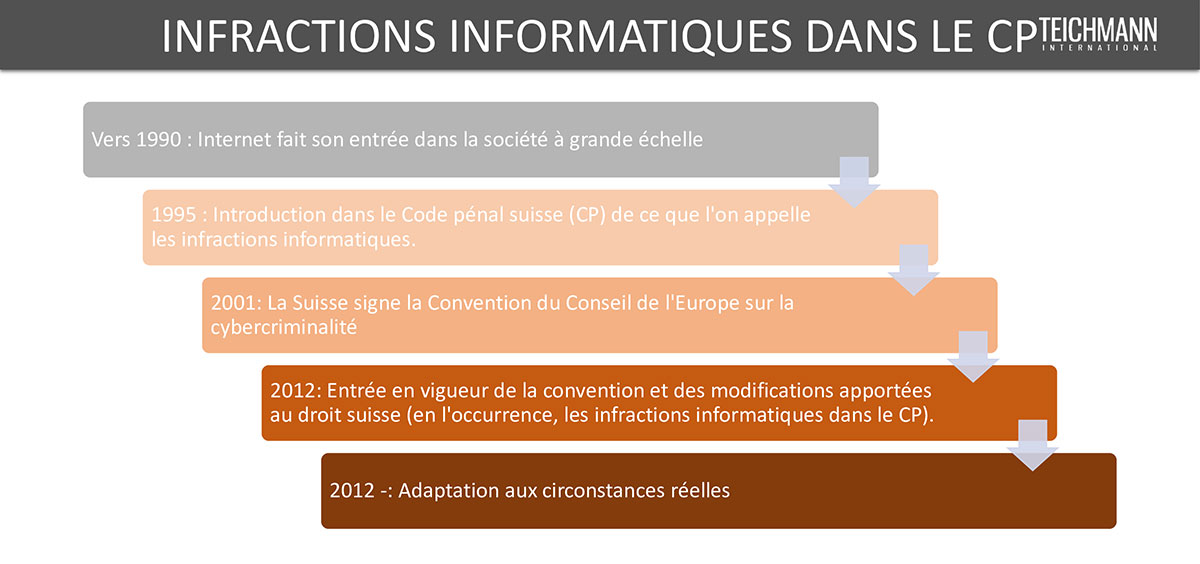

En raison de la progression fulgurante de la numérisation et du passage à des infrastructures numériques de nombreux secteurs qui utilisaient auparavant une base analogique, le législateur a dû se pencher de plus en plus sur le thème de la cybercriminalité au cours des 30 dernières années. L'avènement d'Internet et la diffusion croissante des infrastructures numériques dans la société ont créé un nouveau terrain propice aux criminels. C'est ainsi qu'au début des années 90, les éléments constitutifs de l'infraction informatique ont été introduits dans le code pénal suisse pour tenter d'appréhender les nouveaux types de cyberdélits. Avec ces éléments constitutifs, on a essayé de tenir compte des réalités de la cybercriminalité de l'époque. Toutefois, en raison des progrès réalisés dans le domaine numérique, les cybercriminels ont eux aussi développé de nouvelles possibilités, de nouveaux moyens et de nouvelles méthodes pour mener à bien leurs actes. C'est pourquoi les éléments constitutifs des infractions numériques ont été révisés à plusieurs reprises jusqu'à aujourd'hui. Le 23 novembre 2001, la Suisse, en tant qu'État partie au Conseil de l'Europe, a signé la Convention du Conseil de l'Europe sur la cybercriminalité. Cet accord international a pour but d'établir des normes internationales pour la lutte contre la cybercriminalité. La convention est entrée en vigueur en Suisse le 1er janvier 2012. Le législateur suisse a dû transposer les directives et les objectifs de la convention dans le droit national. La Suisse n'a dû procéder qu'à quelques adaptations du code pénal et de la loi sur l'entraide judiciaire pour se conformer aux exigences de la convention. Par exemple, l'infraction de l'article 143bis du Code pénal a été adaptée. Comment peut-on donc qualifier juridiquement de telles cyberattaques ?

En droit pénal suisse, les cyberattaques au sens strict peuvent tomber sous le coup des articles 143, 143bis al. 1, 144bis ch. 1 et 179novies du Code pénal. Le domaine juridique du numérique étant encore peu exploré et la numérisation étant une matière en constante évolution, les infractions dans le secteur informatique ont été formulées de manière large et vague.

L'art. 143 CP établit la punissabilité de celui qui, dans le but de s'enrichir illégalement, se procure ou transmet à un tiers, par voie électronique ou d'une manière comparable, des données qui ne lui sont pas destinées et qui sont spécialement protégées contre un accès non autorisé. Le bien juridique protégé par la norme pénale est d'une part obligatoirement le droit de disposer des données informatiques sans être dérangé (ce que l'on appelle la paix informatique) et d'autre part, en option, le patrimoine de la victime.

L'objet de l'attaque de l'art. 143 CP sont les données. Selon la doctrine dominante, la notion de données englobe "tous les actes qui peuvent en général faire l'objet d'une communication humaine, dans la mesure où ils peuvent être traités, stockés ou transmis sous forme codée par un système de traitement des données". Pour l'applicabilité de l'infraction de collecte de données non autorisée aux cyberattaques avec des logiciels malveillants, il convient de distinguer si l'utilisation du logiciel malveillant implique la destruction de logiciels ou de matériel informatique, ou si le logiciel malveillant siphonne des données de la victime et que celles-ci sont transmises à l'auteur. Dans le premier cas de figure, aucune donnée n'est collectée, ce qui fait que les éléments constitutifs de l'infraction de l'art. 143 CP ne sont pas remplis. Dans le deuxième cas de figure, l'auteur de l'infraction est punissable, en raison de la transmission manifestement non autorisée de données à l'auteur de l'infraction. Le texte de la norme pénale exige en outre une sécurité d'accès particulière. Selon la branche et la sensibilité des données, différentes sécurités d'accès sont considérées comme suffisantes, en tenant compte du cas particulier. Par exemple, une banque doit prendre des mesures plus importantes pour protéger les données de ses clients qu'un photographe qui a enregistré des photos de mariage de ses clients. Les mesures telles que les pare-feu, la protection des empreintes digitales ou des mots de passe sont considérées comme des sécurités d'accès. Les attaques par ransomware visant à extorquer une rançon ne sont pas punissables en vertu de l'art. 143 CP. Toutefois, si le ransomware transmet des données à l'auteur, les éléments constitutifs de l'infraction pourraient être réunis. Dans les deux cas de figure, et surtout en cas de demande de rançon, l'élément constitutif de l'extorsion de l'art. 156 CP pourrait également s'appliquer. La punissabilité de l'ingénierie sociale se détermine en fonction des circonstances concrètes. Les circonstances concrètes ne sont constitutives de l'infraction que si l'auteur tente, par le biais de l'ingénierie sociale, d'obtenir des mots de passe qui lui permettront de franchir la barrière d'accès particulière. En résumé, l'art. 143 CP concerne donc le prélèvement ou le transfert non autorisé de données à l'auteur (ce que l'on appelle le vol de données).

L'article 143bis CP établit la punissabilité de celui qui, par le biais d'installations de transmission de données, s'introduit sans autorisation dans un système de traitement de données d'autrui, spécialement protégé contre son intrusion, en établissant les éléments constitutifs de l'infraction d'intrusion dans un système de traitement de données. Le bien juridique protégé est la sphère privée et la liberté de décision de l'ayant droit, qui doit lui permettre de décider librement de la consultation et de l'accès aux installations de traitement de données sécurisées. Il s'agit donc ici d'un cyberpiratage classique (cf. https://www.teichmann-it.com/services/cyberhacking.html), c'est-à-dire d'une intrusion classique dans des systèmes de traitement de données. L'appareil ou le système informatique piraté doit être étranger et également, comme pour l'art. 143 CP, particulièrement sécurisé. En résumé, l'art. 143bis CP concerne l'intrusion dans un système informatique étranger et sécurisé (cyberpiratage).

L'art. 144bis CP établit la punissabilité du délit de détérioration de données. Est punissable celui qui modifie, efface ou rend inutilisables des données enregistrées ou transmises par voie électronique ou par un moyen similaire. Le pouvoir de disposer de données intactes constitue le bien juridique protégé de cette norme pénale. L'acte sous forme de modification, d'effacement et de mise hors d'usage est exhaustif, une certaine intensité du préjudice étant requise pour la punissabilité. De plus, l'atteinte doit être irréversible et non autorisée. Les logiciels malveillants et les ransomwares peuvent causer des dommages au matériel et aux logiciels, ce qui remplit sans autre les éléments constitutifs de l'infraction. En résumé, les éléments constitutifs de l'infraction de l'art. 144bis ch. 1 CP englobent le sabotage de données.L'art. 179novies CP établit la punissabilité du délit de collecte non autorisée de données personnelles. Est punissable celui qui, sans autorisation, recueille dans un fichier des données personnelles sensibles ou des profils de la personnalité qui ne sont pas librement accessibles. Le bien juridique protégé est la protection de la personnalité de la personne concernée. Les données personnelles sensibles sont définies à art. 3 let. c LPD, les profils de la personnalité à l’art. 3 let. d LPD. Ces dispositions contiennent une liste concrète. Il s'agit par exemple des opinions religieuses et politiques, des données sur la santé, des données génétiques et biométriques, des données sur les poursuites pénales ou des données sur les mesures d'aide sociale. La définition du profil de la personnalité sera supprimée avec la révision de la LPD en 2023. Les données ou les profils de la personnalité ne doivent pas être librement accessibles. Le simple fait d'en prendre connaissance suffit pour que l'infraction soit établie sur la base de la collecte. Pour obtenir sans autorisation des données personnelles ou des profils de la personnalité sensibles, les cybercriminels utilisent de préférence des maliciels et des ransomwares, avec des méthodes d'attaque telles que le (spear) fishing. La force brute et l'ingénierie sociale permettent de surmonter les éventuelles barrières d'accès. En résumé, il s'agit ici, comme l'indique le libellé de l'art. 179novies CP, de la collecte non autorisée de données personnelles.

La manière dont les éléments constitutifs des infractions du code pénal seront conçus à l'avenir doit s'orienter sur l'état de la numérisation et, dans la mesure du possible, se rapprocher le plus possible des possibilités, moyens et méthodes actuels des auteurs. Les organes législatifs et de recherche doivent garder en permanence à l'esprit la nécessité d'adapter et d'édicter des normes pénales, car il est urgent d'éviter que l'écart entre les normes pénales et les cyberattaques effectives ne s'élargisse trop.