Cyber Resilience Act (CRA): Leitfaden für Unternehmen

Die Europäische Union verschärft die Regeln: Mit dem Cyber Resilience Act (CRA) tritt ab Dezember 2027 ein neues Gesetz in Kraft, das erstmals verbindliche Mindeststandards für die Sicherheit digitaler Produkte festlegt. Für Hersteller, Importeure und Händler bedeutet das einen Paradigmenwechsel. Cybersicherheit ist künftig keine freiwillige Zusatzleistung mehr, sondern gesetzliche Pflicht.

Warum der CRA so wichtig ist

Digitale Produkte sind längst Teil unseres Alltags – von der vernetzten Kaffeemaschine bis zur komplexen Industrieanlage. Doch genau diese Geräte und Softwarelösungen sind oft ein Einfallstor für Cyberangriffe. Beispiele:

- Standard-Passwörter bei IoT-Geräten wie Babyphones oder Smart-Home-Kameras, die leicht zu knacken sind.

- Fehlende Updates, die bekannte Sicherheitslücken offenlassen.

- Software mit Schwachstellen, die Hacker gezielt für Angriffe nutzen.

Die Folgen sind gravierend: Botnetze, Identitätsdiebstahl, Industriespionage und sogar komplette Produktionsausfälle. Mit dem CRA will die EU sicherstellen, dass solche Risiken von Beginn an minimiert werden.

Die Kernziele des CRA

Der Cyber Resilience Act verfolgt drei Hauptziele:

- Weniger Schwachstellen in digitalen Produkten

Produkte, die in der EU verkauft werden, sollen möglichst ohne bekannte Sicherheitslücken auf den Markt kommen.

- Verantwortung über den gesamten Produktlebenszyklus

Hersteller müssen nicht nur bei der Entwicklung auf Sicherheit achten, sondern auch während der gesamten Nutzungsdauer Sicherheitsupdates bereitstellen.

- Transparenz für Verbraucher und Unternehmen

Durch Dokumentation und CE-Kennzeichnung soll erkennbar werden, ob ein Produkt die geforderten Sicherheitsstandards erfüllt.

Wer vom CRA betroffen ist

Der Anwendungsbereich ist breit gefasst:

- Produkte mit digitalen Elementen: Hardware (IoT-Geräte, Wearables, Industrieanlagen) und Software (Apps, Betriebssysteme, Business-Software).

- Akteure: Hersteller, Importeure und Händler – unabhängig von Größe oder Umsatz.

Risikoklassen

- Nicht-kritische Produkte: ca. 90 % aller Produkte, z. B. einfache IoT-Geräte oder PC-Spiele.

- Kritische Produkte (Klasse I): z. B. Passwort-Manager, Web-Browser, smarte Schlösser.

- Kritische Produkte (Klasse II): z. B. Firewalls, Sicherheitschips, Intrusion-Detection-Systeme.

Für kritische Produkte gilt: strengere Prüfungen und Zertifizierungen sind Pflicht, bevor sie verkauft werden dürfen.

Zentrale Anforderungen des CRA

Unternehmen müssen künftig nachweisen, dass ihre Produkte sicher entwickelt und betrieben werden. Dazu gehören:

- Security by Design & by Default

Sicherheitsaspekte müssen von Beginn an berücksichtigt werden. Produkte sollen schon in der Standardkonfiguration möglichst sicher sein.

- Schwachstellenmanagement (Vulnerability Management)

Hersteller müssen bekannte Sicherheitslücken über den gesamten Lebenszyklus kontinuierlich schließen – mindestens über einen Zeitraum von fünf Jahren.

- Update-Pflicht

Sicherheitsupdates müssen kostenlos bereitgestellt werden, und zwar so lange, wie das Produkt typischerweise genutzt wird.

- Dokumentation & CE-Kennzeichnung

Umfangreiche technische Dokumentationen sind erforderlich, inklusive Risikobewertungen und Nachweisen über durchgeführte Tests.

- Meldepflicht für Sicherheitsvorfälle

Kritische Schwachstellen und Vorfälle müssen innerhalb von 24 Stunden an die EU-Agentur ENISA gemeldet werden.

Was Unternehmen jetzt tun sollten

Für Hersteller:

- Secure Development Lifecycle (SDLC) etablieren

Sicherheit muss in allen Entwicklungsphasen berücksichtigt werden – von der Planung über die Programmierung bis hin zu Tests.

- Regelmäßige Tests & Penetrationstests durchführen

Automatisierte Tools (z. B. SAST/DAST) und manuelle Prüfungen sind Pflicht, um Schwachstellen frühzeitig aufzudecken.

- Incident-Response-Prozesse aufsetzen

Definieren Sie klare Abläufe: Wer reagiert bei Vorfällen? Wie werden Patches priorisiert?

- Mitarbeiter schulen

Entwickler sollten in „Secure Coding“ geschult werden, Produktmanager und Support-Teams müssen die Anforderungen des CRA kennen.

- Lieferketten prüfen

Auch Drittprodukte und Open-Source-Komponenten müssen den CRA-Anforderungen entsprechen.

- Dokumentation vorbereiten

Risikoanalysen, Sicherheitsnachweise, Bedienungsanleitungen – sammeln Sie alle relevanten Informationen frühzeitig.

Für Anwenderunternehmen:

- Beschaffungsprozesse anpassen

Fragen Sie bei Lieferanten gezielt nach CRA-Compliance und verlangen Sie Nachweise.

- Bestandsaufnahme der eingesetzten Produkte

Analysieren Sie, welche Geräte oder Software möglicherweise nicht mehr konform sind, und planen Sie Ersatz ein.

- Sicherheitsrichtlinien ergänzen

Stellen Sie sicher, dass Ihre Einkaufs- und IT-Richtlinien den CRA berücksichtigen.

- Vertragliche Absicherung

Verankern Sie Sicherheitsstandards in Service- und Lieferverträgen, um klare Verantwortlichkeiten zu schaffen.

Herausforderungen & Chancen

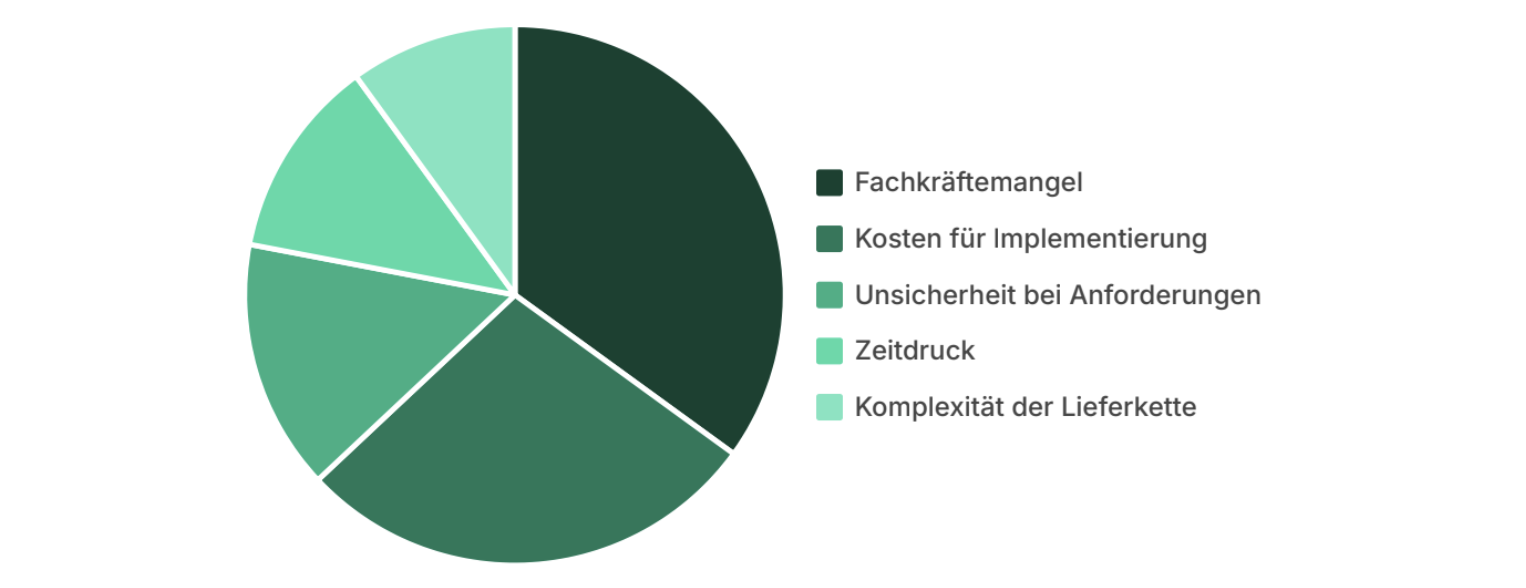

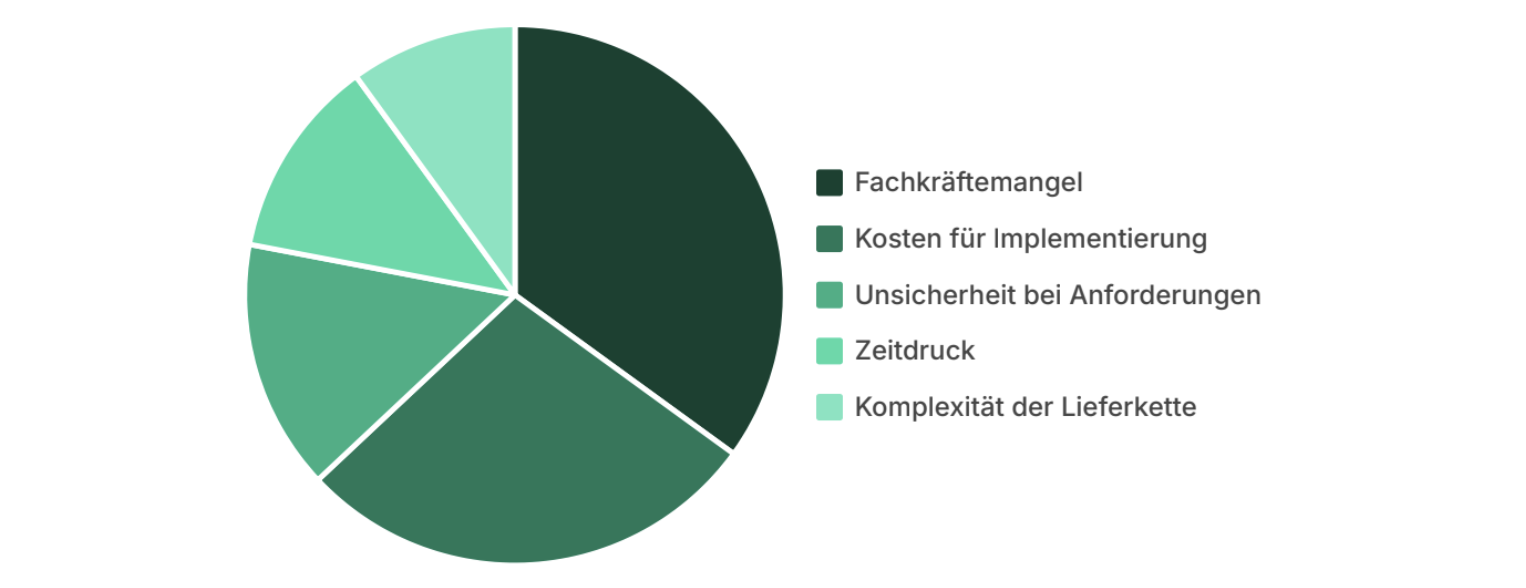

Herausforderungen:

- Mehr Aufwand und Kosten für Entwicklung und Pflege

- Anpassung bestehender Prozesse

- Fachkräftemangel im Bereich IT-Security

- Risiko hoher Bußgelder (bis zu 15 Mio. € oder 2,5 % des Jahresumsatzes)

Chancen:

- Cybersicherheit wird zum Qualitätsmerkmal und Wettbewerbsvorteil

- Mehr Vertrauen bei Kunden und Geschäftspartnern

- Weniger Ausfälle und Schäden durch erfolgreiche Angriffe

- Neue Geschäftsmodelle (z. B. Update-Services, Versicherungsvorteile)

Fazit

Der Cyber Resilience Act markiert einen Wendepunkt: Unsichere Produkte haben in Europa keine Zukunft mehr. Unternehmen, die frühzeitig handeln, sichern sich nicht nur die Compliance, sondern auch einen wichtigen Wettbewerbsvorteil.

Die Umsetzung der Anforderungen ist ein Marathon – je eher Unternehmen beginnen, desto reibungsloser gelingt der Übergang. Wer jetzt in Cyber-Resilienz investiert, wird 2027 bestens vorbereitet sein.