Was Sind Penetrationstests?

Da sich die Cyberbedrohungen ständig weiterentwickeln, ist es für Unternehmen unerlässlich, potenziellen Angreifern einen Schritt voraus zu sein. Eines der wichtigsten Instrumente, die heute von Unternehmen aller Branchen eingesetzt werden, sind Penetrationstests. Ziel dieses proaktiven Sicherheitsansatzes ist es, Unternehmen dabei zu helfen, Schwachstellen zu erkennen, bevor böswillige Akteure sie ausnutzen können.

Bei Penetrationstests wird die Sicherheit einer IT-Infrastruktur bewertet, indem auf sichere Weise versucht wird, ausnutzbare Schwachstellen zu ermitteln. Diese Schwachstellen können in Betriebssystemen, Diensten, Anwendungen und Konfigurationen vorhanden sein. Das Hauptziel von Penetrationstests besteht darin, Sicherheitslücken aufzudecken und verwertbare Erkenntnisse zur Verbesserung der allgemeinen Sicherheitslage zu gewinnen. Durch die Simulation von Cyberangriffen werden bei Penetrationstests Schwachstellen aufgedeckt, die von böswilligen Akteuren ausgenutzt werden könnten, so dass Unternehmen ihre Sicherheitsmassnahmen im Laufe der Zeit proaktiv verbessern können.

Kontaktieren Sie uns noch heute

Gegen strategische Cyberrisiken bieten wir 360°-Schutz für Ihre Vermögenswerte und Mitarbeiter.

+41 58 458 7788

E-Mail

Warum Penetrationstests Unerlässlich Sind

Penetrationstests sind nicht nur eine technische Übung, sondern ein entscheidender Bestandteil effektiver Strategien für Cybersicherheit und Compliance. Hier sind einige wichtige Gründe, warum Penetrationstests unverzichtbar sind:

- Sicherheitslücken aufdecken: Penetrationstests simulieren reale Angriffe und decken Sicherheitslücken auf, die automatisierten Tools möglicherweise entgehen. Diese gründliche Untersuchung hilft Unternehmen, ihre Schwachstellen und die möglichen Auswirkungen eines Angriffs zu verstehen.

- Verbessern Sie das Risikomanagement: Durch die Identifizierung und Behebung von Schwachstellen können Unternehmen ihre Risiken besser kontrollieren. Penetrationstests liefern ein klares Bild der Sicherheitslandschaft und ermöglichen eine fundierte Entscheidungsfindung und Priorisierung von Sicherheitsinvestitionen.

- Einhaltung von Vorschriften gewährleisten: In vielen Branchen gibt es gesetzliche Vorschriften, die regelmässige Penetrationstests vorschreiben. Die Durchführung dieser Tests hilft Unternehmen bei der Einhaltung von Standards und Vorschriften und vermeidet so potenzielle Geldbussen und rechtliche Probleme.

- Verbesserung der Reaktion auf Vorfälle: Penetrationstests helfen Unternehmen, ihre Fähigkeiten zur Reaktion auf Zwischenfälle zu verbessern. Indem sie verstehen, wie ein Angriff ablaufen könnte, können Teams ihre Reaktionsstrategien entwickeln und verfeinern, um den Schaden und die Wiederherstellungszeit zu minimieren.

- Schutz des Rufs: Ein Sicherheitsverstoss kann den Ruf eines Unternehmens erheblich schädigen. Penetrationstests helfen, Sicherheitsverletzungen zu verhindern, den Ruf des Unternehmens zu schützen und das Vertrauen der Kunden zu erhalten.

Penetrationstests Für Grosse Organisationen

Für grössere Organisationen können Penetrationstests auch dazu genutzt werden, die Leistung und den Wert von Investitionen in fortschrittliche Lösungen wie Extended Detection and Response (XDR) und Security Operations Center (SOC) Teams zu bewerten. Durch die Simulation anspruchsvoller Angriffe können Penetrationstests aufzeigen, wie gut diese Systeme Bedrohungen erkennen, darauf reagieren und sie abmildern. So wird sichergestellt, dass die implementierten Cybersicherheitsmassnahmen den Anforderungen des Unternehmens entsprechen und darüber hinaus einen Mehrwert bieten.

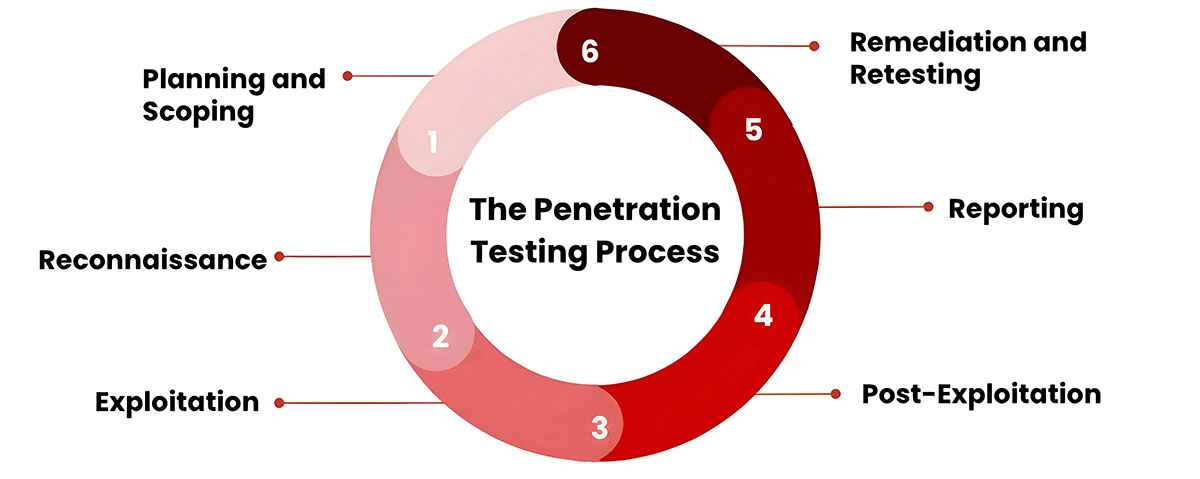

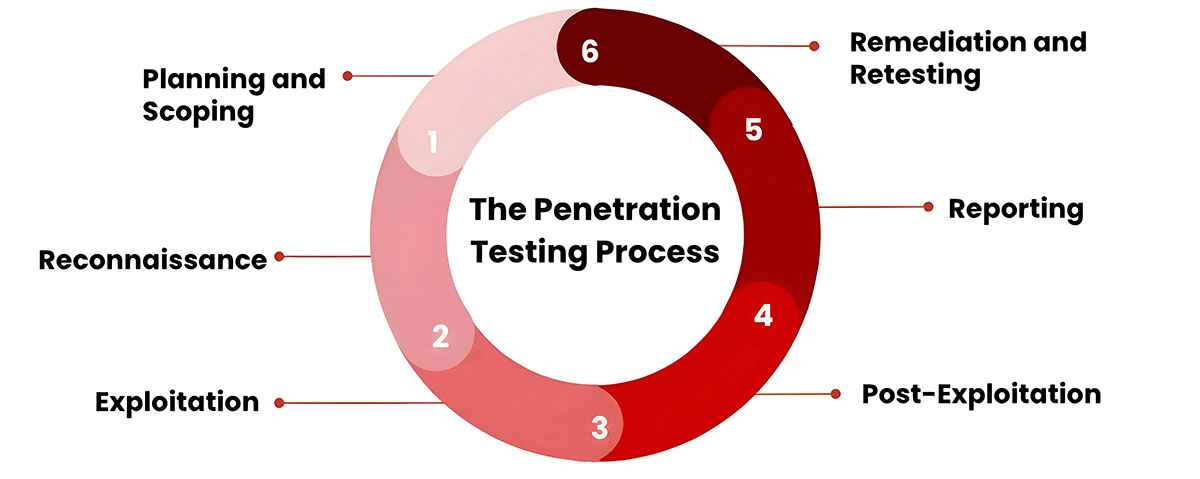

Der Prozess Der Penetrationstests

Penetrationstests umfassen mehrere Schritte, um eine umfassende Bewertung der Sicherheitsabwehr zu gewährleisten:

- Planung und Scoping: Festlegung der Ziele und des Umfangs der Penetrationstests, einschliesslich der Bestimmung der zu testenden Systeme und der Ermittlung der zu verwendenden spezifischen Techniken und Werkzeuge.

- Erkundung: Sammeln von Informationen über die Zielsysteme, einschliesslich Netzwerk-Scanning, Social Engineering und Sammeln von öffentlichen Informationen.

- Ausbeutung: Die Ausführung von Techniken zur Ausnutzung der ermittelten Schwachstellen, wobei ein tatsächlicher Angriff simuliert wird, um zu verstehen, wie weit ein Angreifer in die Systeme und Umgebungen des Unternehmens eindringen kann.

- Post-Exploitation: Analyse des Ausmasses der Kompromittierung, einschliesslich der Feststellung, auf welche Daten zugegriffen werden kann, und der potenziellen Auswirkungen auf die Organisation durch unbefugten Zugriff, Diebstahl, Zugangsverweigerung oder andere Störungen.

- Berichterstattung: Dokumentation der Ergebnisse in einem detaillierten Bericht, einschliesslich der identifizierten Schwachstellen, der verwendeten Methoden, der Details der Ausnutzung und ihrer Auswirkungen sowie der Empfehlungen für Abhilfemassnahmen.

- Behebung und erneutes Testen: Behebung der festgestellten Schwachstellen und erneutes Testen, um sicherzustellen, dass die Probleme behoben wurden und die allgemeine Widerstandsfähigkeit gegen Sicherheitsrisiken im Zusammenhang mit der Cybersicherheit und der Einhaltung von Vorschriften gestärkt wird.

Best Practices Für Effektive Penetrationstests

Um den Nutzen von Penetrationstests zu maximieren, sollten Unternehmen diese Best Practices befolgen:

- Regelmässige Tests: Führen Sie regelmässig Penetrationstests durch, insbesondere nach wesentlichen Änderungen an der IT-Umgebung. Regelmässige Tests helfen bei der Identifizierung neuer Schwachstellen und gewährleisten eine kontinuierliche Verbesserung.

- Einsatz von qualifizierten Fachleuten: Engagieren Sie erfahrene und zertifizierte Penetrationstester. Erfahrene Fachleute können tiefere Einblicke und effektivere Testmethoden bieten.

- Umfassender Umfang: Stellen Sie sicher, dass der Umfang des Penetrationstests alle kritischen Systeme und potenziellen Angriffsvektoren abdeckt. Ein umfassender Umfang hilft bei der Ermittlung von Schwachstellen in der gesamten IT-Infrastruktur.

- Umsetzbare Berichte: Konzentrieren Sie sich auf die Erstellung umsetzbarer Berichte, die klare und nach Prioritäten geordnete Empfehlungen enthalten. Dies hilft Unternehmen, Schwachstellen effektiv zu beseitigen und ihre Sicherheitslage zu verbessern

- In das allgemeine Risikomanagement integrieren: Richten Sie Penetrationstests auf die allgemeine Risikomanagementstrategie des Unternehmens aus. Diese Integration gewährleistet, dass sich die Sicherheitsmassnahmen auf die wichtigsten Risiken konzentrieren.

Kontaktieren Sie Uns Noch Heute Für Massgeschneiderte Penetrationstests

Teichmann International (IT Solutions) AG bietet Penetrationstests als eigenständigen Service oder als Teil unserer Red Teaming- und umfassenderen Security Monitoring-Services an. Ob für Compliance-Audits, Cyber-Risiko-Bewertungen, um Sicherheitsumwandlungen zu ermöglichen, oder als Bestandteil eines umfassenderen Cyber-Risiko-Management-Services und -Supports, wir können Penetrationstests anbieten, die Ihren Anforderungen für jedes Szenario gerecht werden.

Setzen Sie sich noch heute mit uns in Verbindung, um herauszufinden, wie Teichmann International (IT Solutions) AG Ihnen helfen kann, Ihre Compliance- und Cyber-Resilience-Ziele zu erreichen.