NIS2 für Energie & Versorger: Cyber-Resilienz als neue Pflicht

Einleitung

Stellen Sie sich vor: Ein ganzer Landstrich liegt im Dunkeln. Krankenhäuser laufen auf Notstrom, Ampeln fallen aus, Tausende Haushalte haben weder Licht noch Heizung. Dieses Szenario ist keine Fiktion – 2015 griffen Hacker das ukrainische Stromnetz an und legten die Versorgung von über 230.000 Menschen für Stunden lahm.

Ebenso alarmierend: 2021 gelang es einem Eindringling, die Steuerung einer Wasseraufbereitungsanlage in den USA zu manipulieren. Er versuchte, das Trinkwasser mit Natronlauge zu vergiften. Nur durch die Aufmerksamkeit eines Mitarbeiters konnte eine Katastrophe verhindert werden.

Diese Beispiele verdeutlichen: Cyberangriffe auf Strom-, Wasser- oder Gasnetze sind eine reale Bedrohung. Mit der NIS2-Richtlinie verpflichtet die EU nun Energie- und Versorgungsunternehmen, ihre Cyber-Resilienz systematisch zu stärken.

Was ist NIS2?

Die NIS2-Richtlinie (EU 2022/2555) ist der Nachfolger der ersten NIS-Richtlinie von 2016. Ihr Ziel: ein einheitlich hohes Cyber- und Informationssicherheitsniveau in der EU.

Wichtige Eckpunkte:

- Erweiterter Geltungsbereich: 18 Sektoren sind betroffen, darunter 11 „hochkritische“ wie Energie, Transport oder Gesundheit. Für den Energiesektor zählen Stromerzeuger, Netzbetreiber, Öl- und Gasversorger, Fernwärme-Anbieter sowie Wasserwerke.

- Management-Verantwortung: IT-Sicherheit wird Chefsache. Das Top-Management muss die Umsetzung überwachen – und haftet im Zweifel persönlich.

- Strenge Sanktionen: Bei Verstößen drohen bis zu 10 Mio. € oder 2 % des weltweiten Jahresumsatzes.

Kurz gesagt: NIS2 macht Cyber-Resilienz im Energiesektor zur Pflicht.

Bedrohungslage im Energiesektor

Die Angriffe der letzten Jahre zeigen die Vielfalt der Gefahren:

- SCADA/ICS-Systeme im Visier: 2015/2016 wurden in der Ukraine gleich 30 Umspannwerke per Malware und Phishing vom Netz genommen.

- Sabotage-Software: Stuxnet (2010) zerstörte iranische Zentrifugen, indem es unbemerkt die Steuerungsbefehle manipulierte.

- Ransomware mit OT-Auswirkung: Der Angriff auf Colonial Pipeline (USA, 2021) führte dazu, dass eine der größten Treibstoff-Pipelines tagelang stillstand.

- Angriffe auf Wasserversorgung: In Florida 2021 erhöhte ein Hacker per Fernzugriff die Chemikaliendosierung um das 100-Fache – nur das schnelle Eingreifen eines Mitarbeiters verhinderte Schlimmeres.

Diese Beispiele zeigen: Energie- und Versorgungsunternehmen sind nicht nur attraktive, sondern auch hochsensible Ziele.

NIS2-Anforderungen für Energie & Versorger

Um die Widerstandskraft zu stärken, verpflichtet NIS2 Unternehmen zu einer Reihe von Maßnahmen:

- Netzwerksegmentierung zwischen IT & OT

Trennung von Büro-IT und Steuerungsnetzen (z. B. nach dem Purdue-Modell), Firewalls und DMZ-Zonen.

- Strenge Zugriffskontrollen

Multi-Faktor-Authentifizierung, Rollen- und Rechtekonzepte, Vier-Augen-Prinzip bei kritischen Befehlen.

- Monitoring & Anomalie-Erkennung

Einsatz spezialisierter Intrusion-Detection-Systeme für ICS/SCADA.

- Notfallpläne & Backups

Szenarien für Blackouts, klar definierte Verantwortlichkeiten, getestete Backup- und Wiederanlaufpläne.

- Schulungen & Übungen

Regelmäßige Awareness-Trainings für Mitarbeitende und realistische Notfallübungen.

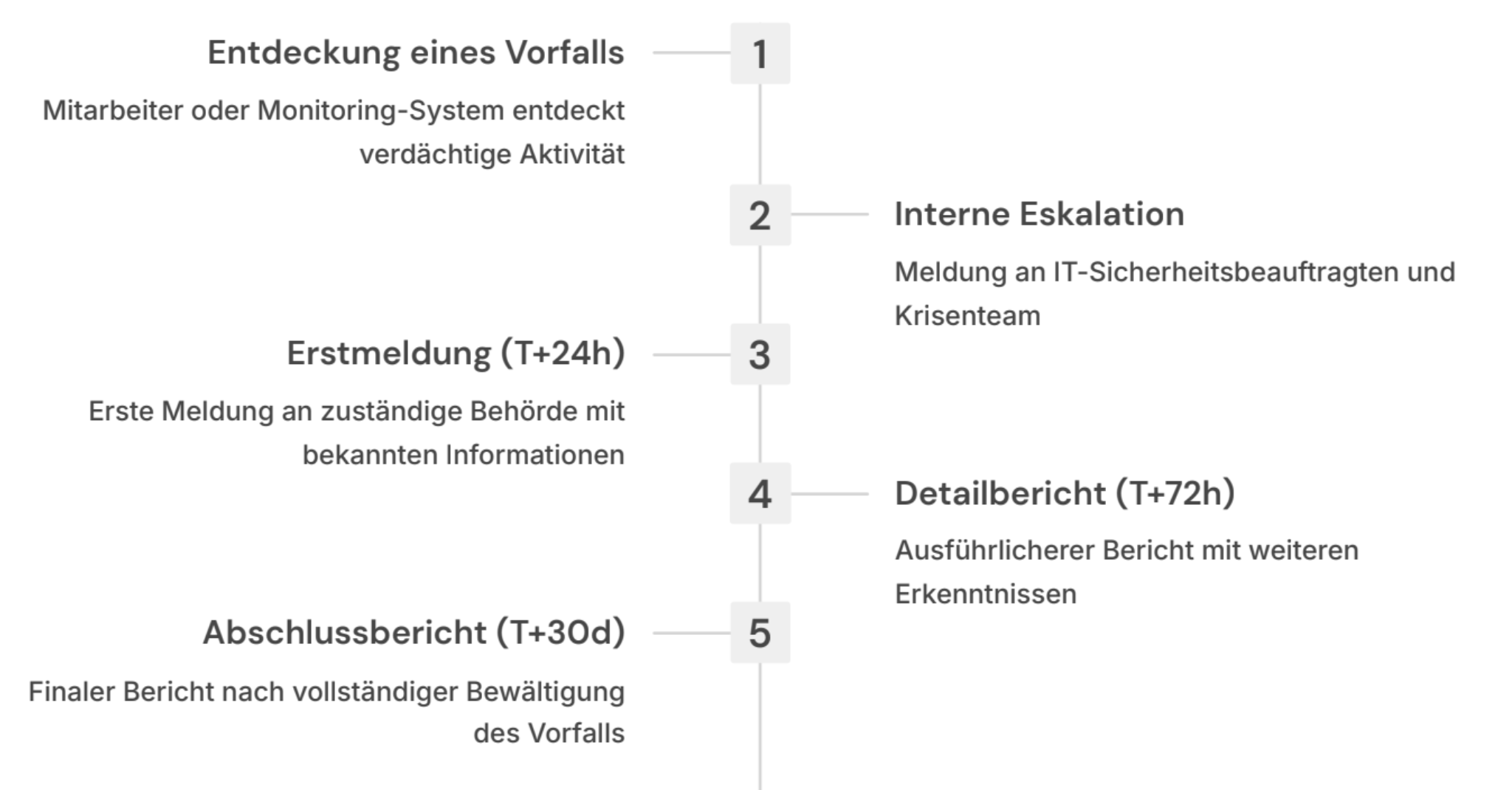

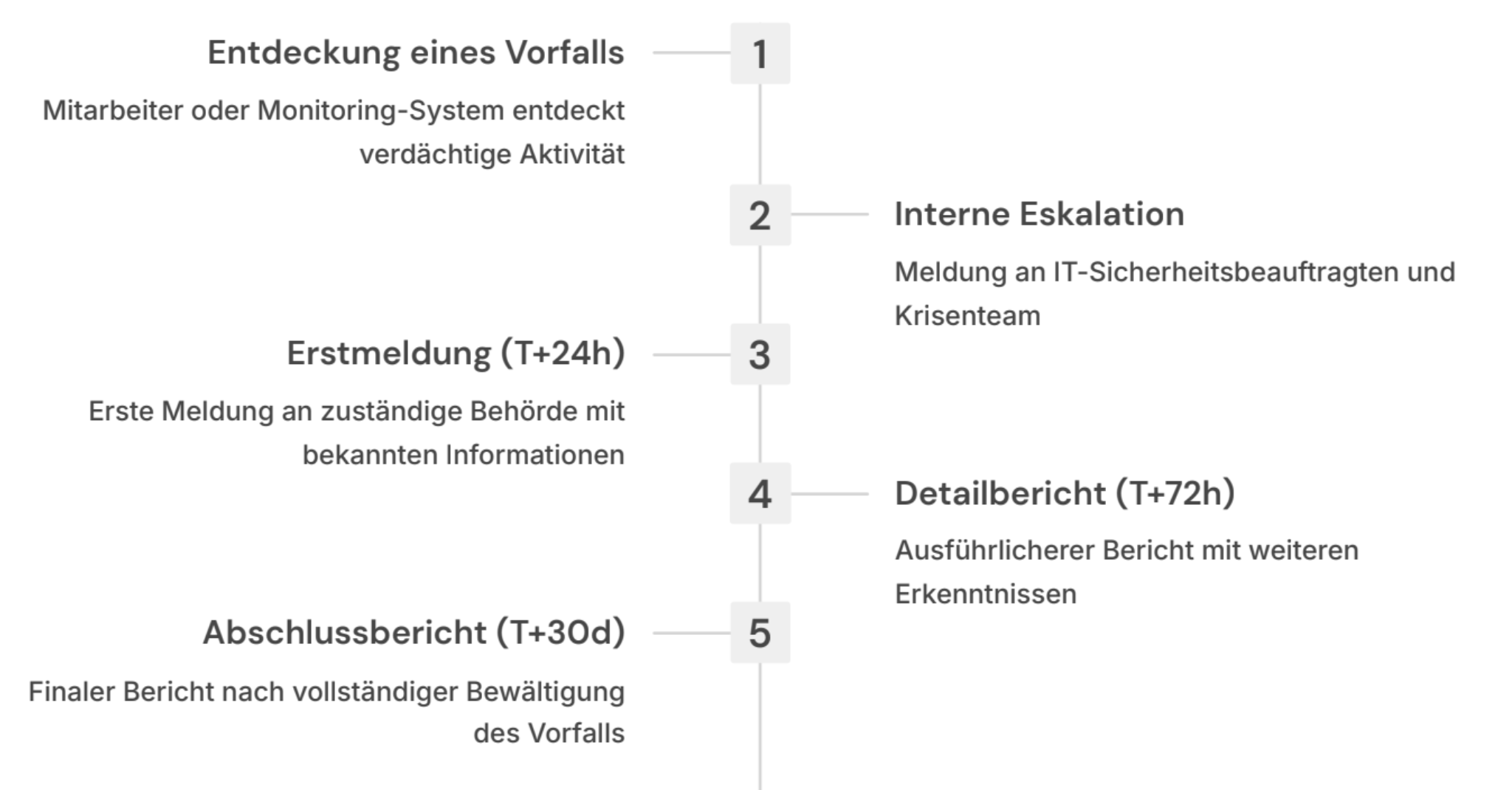

- Meldeprozesse

Vorfälle müssen innerhalb von 24 Stunden gemeldet werden, gefolgt von Detailberichten (72 Stunden) und einem Abschlussbericht (30 Tage).

Schritt-für-Schritt zur Umsetzung

- Kritische Assets identifizieren – alle Systeme und Abhängigkeiten erfassen.

- Sicherheitslage bewerten – Soll-Ist-Vergleich anhand der NIS2-Vorgaben.

- Maßnahmenplan erstellen – priorisiert nach Risiko und Aufwand.

- Umsetzung starten – technische Basismaßnahmen wie Netztrennung und Backup-Systeme zuerst.

- Dauerhafte Compliance etablieren – Monitoring, Audits und kontinuierliche Verbesserung.

Sichere Netzwerkarchitektur nach NIS2

Eine typische Architektur im Energiesektor folgt einem Zonenmodell:

- Office-IT – Verwaltung und Geschäftsanwendungen.

- DMZ – Pufferzone für externe Zugriffe.

- OT-Netze – Steuerungen in Kraftwerken, Wasserwerken oder Pipelines, geschützt durch Firewalls und IDS.

Diese Trennung reduziert das Risiko, dass ein IT-Angriff ungebremst auf die operativen Systeme übergreift.

Unterstützung durch Experten

Gerade für Energie- und Versorgungsunternehmen mit komplexen OT-Umgebungen ist externe Unterstützung sinnvoll:

- Audits & Assessments zur Identifikation von Schwachstellen.

- 24/7 Monitoring durch interne SOCs oder Managed Services.

- Incident Response inklusive Playbooks und forensischer Expertise.

Die Umsetzung von NIS2 ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Mit dem richtigen Partner lassen sich Ressourcen schonen und Fehler vermeiden.

Fazit

Die NIS2-Richtlinie zeigt unmissverständlich: Proaktive Cybersicherheit ist für Energie- und Versorgungsunternehmen nicht optional, sondern existenziell.

Wer jetzt handelt, profitiert gleich doppelt: durch besseren Schutz vor Angriffen und durch gestärktes Vertrauen bei Kunden, Partnern und Aufsichtsbehörden.